こんにちは! 今回は Microsoft Entra ID を ID プロバイダー (IdP) として、Google Workspace と SAML 連携する方法をご紹介します。目標は、Microsoft のマイアプリポータルから Google Workspace にシングルサインオン (SSO) できるようにすることです🙋♂️

目次

Google Workspace 側で SAML プロファイルを追加

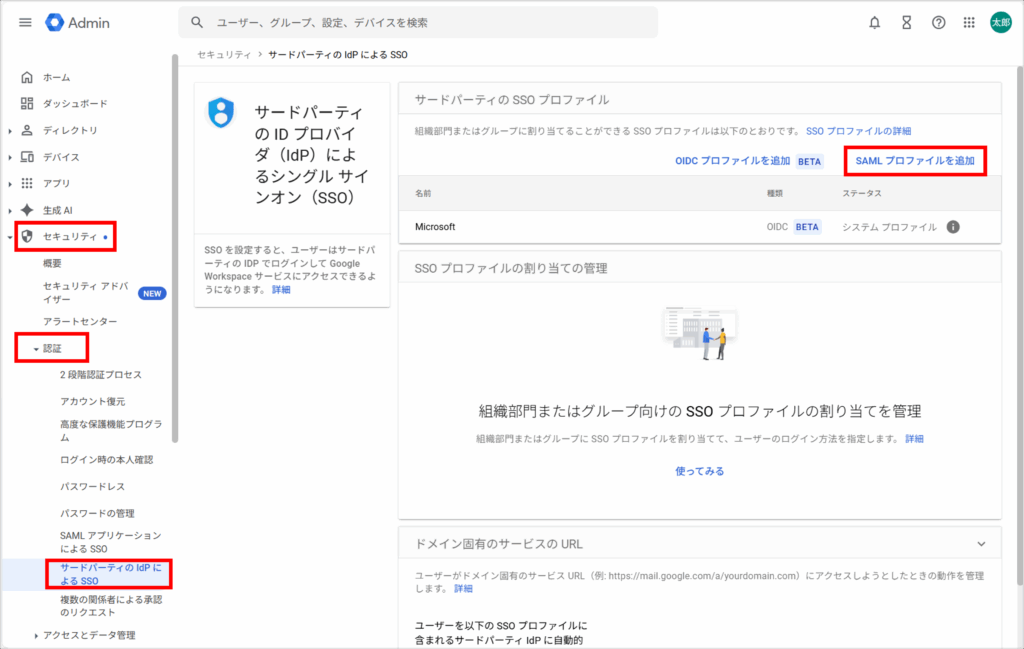

- Google Workspace 管理コンソールにアクセスします。

- Google Workspace 管理コンソール画面で、左ペインの [セキュリティ] – [認証] – [サードパーティの IdP による SSO] をクリックします。

- [サードパーティの ID プロバイダ(IdP)によるシングル サインオン(SSO)] 画面で、[サードパーティの SSO プロファイル] の [SAML プロファイルを追加] をクリックします。

- [新しい SAML SSO プロファイルを追加] 画面で、[SAML SSO プロファイル] の [SSO プロファイル名] 欄に「EntraID」(※任意の名前) と入力します。

- [メールアドレスを自動入力] 項目で、[URL 内のメールアドレスを login_hint パラメータとして送信する (たとえば、Microsoft Entra はこの形式をサポートしています) ] を選択します。

- [新しい SAML SSO プロファイルを追加] 画面下の [保存] をクリックします。

- [SAML SSO プロファイル] 画面が表示されます。

- Google Workspace 管理コンソールは開いたままにしておきます。

Microsoft Entra ID 側で SAML によるシングルサインオンのセットアップ

- Microsoft Entra 管理センターにアクセスします。

- Microsoft Entra 管理センター画面で、左ペインの [Entra ID] – [エンタープライズ アプリ] をクリックします。

- [エンタープライズ アプリケーション|すべてのアプリケーション] 画面で、[+新しいアプリケーション] をクリックし、[Google Cloud Platform] のタイルをクリックし、[Google Cloud / G Suite Connector by Microsoft] をクリックします。

- 右ペインの [Google Cloud / G Suite Connector by Microsoft] 画面で、名前欄に [Google Workspace] と入力し、[作成] をクリックします。

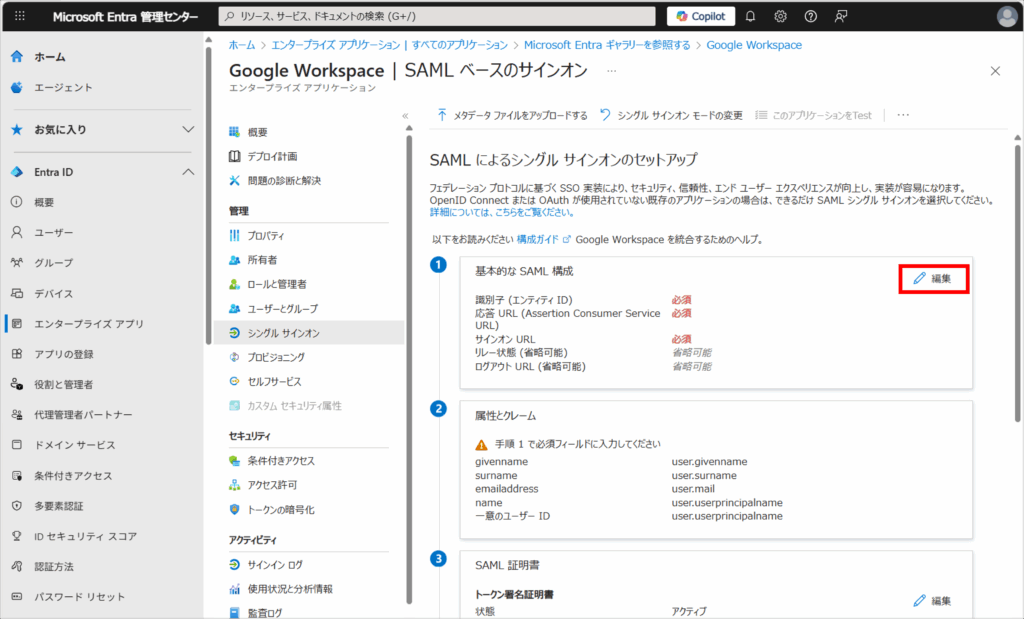

- Microsoft Entra 管理センターの [Google Workspace] 画面で、[シングル サインオン] をクリックし、[シングル サインオン方式の選択] から [SAML] をクリックします。

- [SAML によるシングル サインオンのセットアップ] 画面で、① [基本的な SAML 構成] の [編集] をクリックします。

- Google Workspace 管理コンソールに切り替えます。

- [SAML SSO プロファイル] 画面で、[SPの詳細] の [エンティティ ID] の URL をコピーします。

- Microsoft Entra 管理センターに切り替えます。

- [基本的な SAML 構成] 画面で、[識別子 (エンティティ ID)] の [識別子の追加] をクリックし、前の手順でコピーした URL を貼り付けます。

- [識別子 (エンティティ ID)] の「http://google.com」と「google.com」の右側のごみ箱マークをクリックして、URLを削除します。

- Google Workspace 管理コンソールに切り替えます。

- [SAML SSO プロファイル] 画面で、[SPの詳細] の [ACS の URL] の URL をコピーします。

- Microsoft Entra 管理センターに切り替えます。

- [基本的な SAML 構成] 画面で、[応答 URL] の [応答 URLの追加] をクリックし、前の手順でコピーした URL を貼り付けます。

- [サインオン URL] 欄に、以下の URL を貼り付けます。

https://www.google.com/a/<Googleのプライマリドメイン>/ServiceLogin?continue=https://mail.google.com - 画面上の [保存] をクリックし、画面右上の [×] をクリックます。

- [Google Workspace でシングル サインオンをTest] と表示されたら、[いいえ、後でtestします] をクリックします。

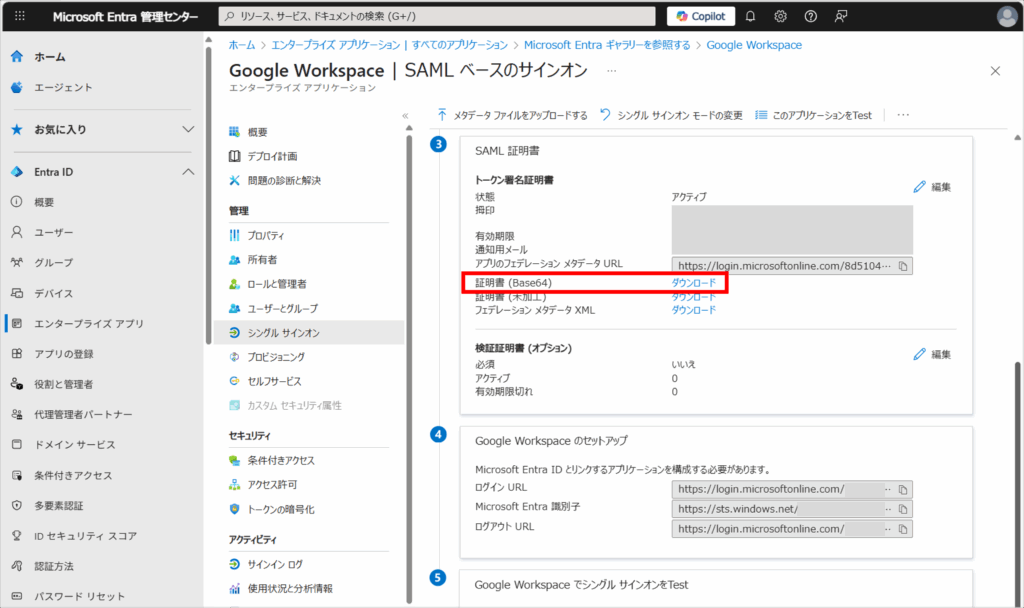

- [SAML によるシングル サインオンのセットアップ] 画面で、③ [SAML 証明書] の [証明書 (Base64)] の [ダウンロード] をクリックし、コンピューターに保存します。

Google Workspace 側で SSO プロファイルを編集

- Google Workspace 管理コンソールに切り替えます。

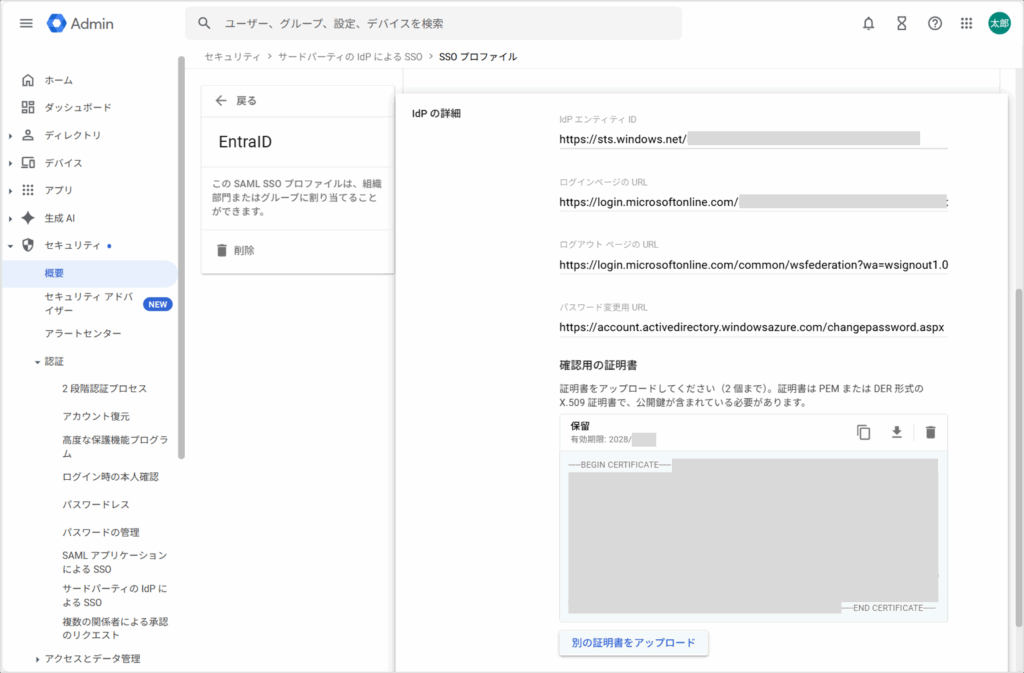

- [SAML SSO プロファイル] 画面で、[IdPの詳細] 右側の 編集ボタン(鉛筆マーク) をクリックします。

- [確認用証明書] の [証明書をアップロード] をクリックし、前の手順でダウンロードした [Google Workspace.cer] を選択して開くと、証明書がアップロードされます。

- Microsoft Entra 管理センターに切り替えます。

- ④ [Google Workspace のセットアップ] の [Microsoft Entra 識別子] の URL をコピーします。

- Google Workspace 管理コンソールに切り替えます。

- [IdP の詳細] の [IdP エンティティ ID] 欄に、前の手順でコピーした URL を貼り付けます。

- Microsoft Entra 管理センターに切り替えます。

- ④ [Google Workspace のセットアップ] の [ログオン URL] の URL をコピーします。

- Google Workspace 管理コンソールに切り替えます。

- [IdP の詳細] の [ログインページの URL] 欄に、前の手順でコピーした URL を貼り付けます。

- [IdP の詳細] の [ログアウト ページの URL] 欄に、下記の URL を入力します。

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 - [IdP の詳細] の [パスワード変更用 URL] 欄に、下記の URL を入力します。

https://account.activedirectory.windowsazure.com/changepassword.aspx - 画面下の [保存] をクリックします。

- [SAML SSO プロファイル] 画面で、[←戻る] ボタンをクリックします。

- [SSO プロファイルの割り当ての管理] の [使ってみる] をクリックします。

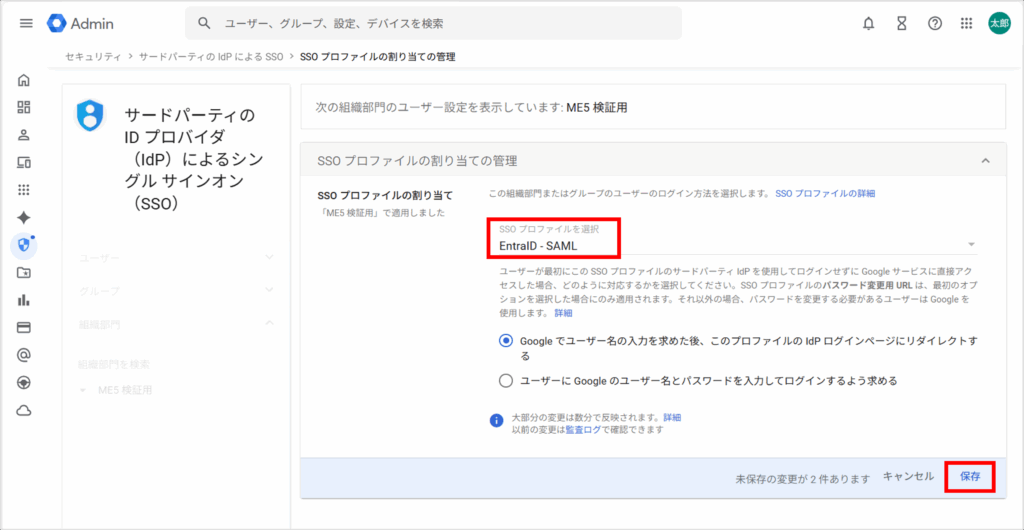

- [SSO プロファイルの割り当て] の [SSO プロファイルを選択] で、[EntraID – SAML] を選択し、[保存] をクリックします。

- [セキュリティ] – [認証] – [サードパーティの IdP による SSO] をクリックします。

- ※省略可※

[ドメイン固有のサービスの URL] の [ユーザーを以下の SSO プロファイルに含まれるサードパーティ IdP に自動的にリダイレクトする] をクリックします。 - [ドメイン固有のサービスの URL] の [ポリシー] – [SSO プロファイル] で、[EntraID] を選択し、[保存] をクリックします。

Microsoft Entra ID 側で Google Workspace へのアクセス許可を割り当て

- Microsoft Entra 管理センターに切り替えます。

- Microsoft Entra 管理センターの [Google Workspace] 画面で、[ユーザーとグループ] をクリックし、[+ユーザーまたはグループの追加] をクリックします。

- [割り当ての追加] 画面で、[ユーザーとグループ] の [選択されていません] をクリックして、対象となるユーザーを選択し、[選択] をクリックします。

- 画面下の [割り当て] をクリックします。

- [ユーザーとグループ] 画面で、ユーザーが追加されたことを確認します。

マイアプリポータルから Google Workspace へシングルサインオン

- Microsoft のマイアプリポータルにアクセスします。

- Microsoft Edge を起動し、以下のURL にアクセスします。

https://myapplications.microsoft.com/ - サインイン画面で、Microsoft Entra ID のユーザー名とパスワードを入力し、サインインします。

- アプリ ダッシュボード画面で [Google Workspace] のアイコンをクリックします。

- Google Workspace の Gmail 画面にアクセスできることを確認します。

<参考URL> Google Cloud ドキュメント

Microsoft Entra ID(旧 Azure AD)のユーザー プロビジョニングとシングル サインオン

https://cloud.google.com/architecture/identity/federating-gcp-with-azure-ad-configuring-provisioning-and-single-sign-on?hl=ja#upn

ここまでの手順で SSO 完了です、お疲れさまでした!

私自身は手順 50 で Google の特権ユーザーをシングルサインオン対象にしてしまい、サインオンできずにしばらく、はまりました😅 特権ユーザーは必ず Google の認証が入る仕組みなんですね。

また、手順 46・47 は省略可能ですが、そのまま既定値にすると Microsoft Entra ID の認証前に Google のユーザー名入力が求められました。もし Google 側のユーザー名・パスワード入力を完全にスキップしたい場合は、手順 46・47 の設定をおすすめします。